- Güvenli Operasyon Merkezi Hizmeti (SOC)

- Ağ İşletim Merkezi Hizmeti (NOC)

- HP ve HPE Garanti Paketleri Hizmetleri

- Satış Hizmetleri

- Altyapı ve Yapısal Kablolama Hizmetleri

- HP ve HPE Garanti Hizmetleri

- Profesyonel Hizmetler

- Proje Kurulum ve Yönetim Hizmetleri

- Microsoft İş Çözümleri Danışmanlık ve Destek Hizmetleri

- Danışmanlık Hizmetleri

- Bilgi Güvenliği Hizmetleri

- Bölgesel 7/24 Teknik Destek

- Taşınma Hizmetleri

- Dış Kaynak Hizmetleri

- Geri Dönüşüm & İkinci El Ürün Hizmetleri

SECURITY OPERATIONS CENTER (SOC)

Güvenlik operasyonları merkezleri ağlar, sunucular, uç nokta cihazları, veritabanları, uygulamalar, web siteleri ve diğer sistemlerdeki aktiviteleri izler ve analiz eder. Bir güvenlik ihlali ya da anormal aktivite araştırması yaparlar. SOC ekipleri, güvenlik olaylarının doğru şekilde tanımlanması, analiz edilmesi, tüm yapının savunulması ve incelenen olayların raporlanmasından sorumludur.

Siber Güvenlik Operasyon Merkezi Oluşturma Adımları

Analiz

Soc’un Olgunluk modeline göre analiz çalışmalarının yapılmasıdır. Kurumun mevcut güvenlik organizasyonu (İnsan), Güvenlik Protokollerini (Süreç), ve kullandıkları yazılım ile araçlar analiz edilir ve ortaya belli bir olgunluk skoru ortaya çıkar.

Kurulum

Bilgi güvenliği için organizasyon kurulması,ilgili kişiere gerekli eğitimler verilmesi ve uygulanamak güvenlik süreçlerninin belirlenmesi ve oluşturulması ve belirlenen siber güvenlik kontrollerini hayata geçirecek ve destekleyecek teknolojilerinin temin edilmesi gibi çalışmalar gerçekleştirilir.

Planlama

Ortaya çıkan olgunluk skoru incelenir ve ulaşılması istenen olgunluk skoruna karar verilir ardından bu skora ulaşabilmek için gerekli çalışmalar planlanır.

İşletim

Şu ana kadar bahsettiğimiz ana faaliyetlerin yürütülmesi ve sürekli iyileştirme çalışmalarını içerir.

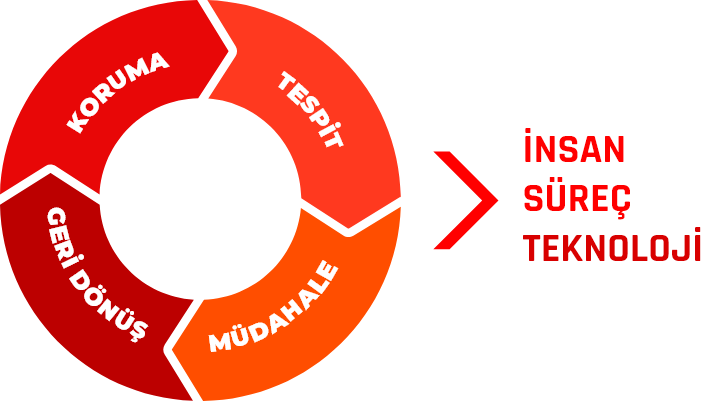

Sisteme sızan bir saldırganın varlığını tespit etmek, yatay ilerleme yapmasını engellemek ve veri kaçırmasının önüne geçmek adına çok önemli bir adımdır.

Saldırganın tespit edildikten sonra oluşturulan protokollere uygun bir şekilde zamanında müdahale etmek ve korunan sistemi güvenli hale getirmek adına geri dönüş çalışmalarını yapmak önemlidir.

Buradaki diyagramda yer alan Koruma, Tespit, Geri Dönüş, Müdahale, adımlarını İnsan-Süreç-Teknoloji kısmında hayata geçirmek başarılı bir soc kurmanın en önemli prensibi sayılabilmektedir.

Tespit edilmeyen ve müdahale gerçekleştirilmeyen her atak sızıntıya dönüşür.

Buradaki adımları kısaca açıklayacak olursak:

Koruma

Saldırganların sistemlere sızmasının engellemeye yönelik alınan tedbirler alınır.

Tespit

Sisteme giren saldırgan tespit edilir.

Analiz

Tespit edilen saldırgana karşı planlı ve zamanlı müdahale edilmesidir.

Kurulum

Sistemi stabil çalışan ve güvenli hale geri getirmedir.